Исследователи из Высшей технической школы Цюриха (ETH Zurich) обнаружили новую уязвимость спекулятивного выполнения, получившую название VMSCAPE. Она затрагивает процессоры AMD Zen всех поколений и Intel Coffee Lake, позволяя злоумышленникам нарушать границы виртуализации. Эта проблема, относящаяся к классу Spectre, ставит под угрозу безопасность облачных вычислений. В статье мы разберём, в чём заключается уязвимость, какие системы подвержены риску и как её устранение повлияет на производительность.

Что такое VMSCAPE и как она работает?

Основные особенности уязвимости

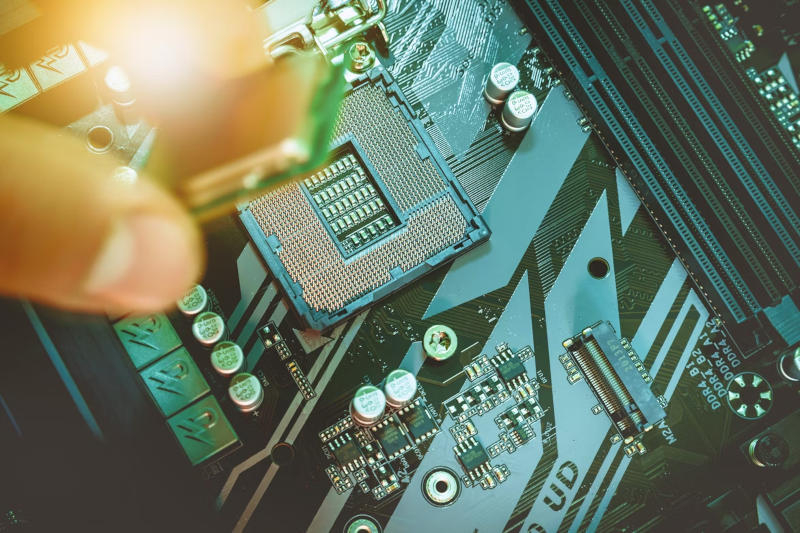

VMSCAPE (CVE-2025-40300) — это первый эксплойт на основе Spectre, который позволяет злоумышленнику в облачной виртуальной машине получить доступ к данным гипервизора. Для этого не требуется изменять код или настройки системы. Уязвимость затрагивает ключевые компоненты виртуализации, такие как гипервизор KVM и эмулятор QEMU.

Какие процессоры подвержены риску?

- Процессоры AMD Zen (все поколения, от Zen 1 до Zen 5).

- Процессоры Intel Coffee Lake (выпущенные в 2017 году).

Как уязвимость влияет на безопасность?

Примеры атак

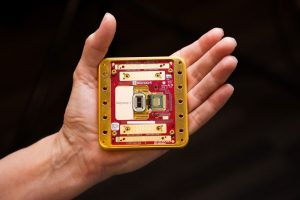

На системах с AMD Zen 4 атака позволяет утечь памяти процесса QEMU со скоростью 32 бит/с. Например, злоумышленник может извлечь ключ шифрования диска за 772 секунды. «Это серьёзная угроза для облачных сервисов», — отмечают исследователи.

Проблема буфера предсказания ветвлений (BTB)

Буфер предсказания ветвлений, предназначенный для повышения производительности, обрабатывает инструкции хоста и гостевой системы одновременно. Это делает его уязвимым для атак типа vBTI (virtualization Branch Target Injection).

Решение проблемы и его последствия

Программный патч IBPB-on-VMExit

Для защиты от VMSCAPE был разработан механизм IBPB-on-VMExit, который позже был оптимизирован и переименован в «IBPB before exit to userspace». Однако его использование приводит к снижению производительности, особенно в системах с эмулируемыми устройствами.

Влияние на производительность

- Для эмулируемых устройств просадка может достигать 10 %.

- На процессорах AMD Zen 4 потери составляют всего 1 %.

Реакция производителей процессоров

AMD: признание и программное решение

«Мы признаём существование уязвимости», — заявили в AMD. Компания планирует устранить проблему только на программном уровне.

Intel: использование существующих средств защиты

«Средства защиты от атак типа BTI, BHI и ITS уже доступны», — сообщил представитель Intel. Компания сотрудничает с разработчиками Linux для внедрения соответствующих патчей.

Важно: Уязвимость VMSCAPE подчёркивает необходимость постоянного обновления систем безопасности, особенно в условиях растущей популярности облачных вычислений.