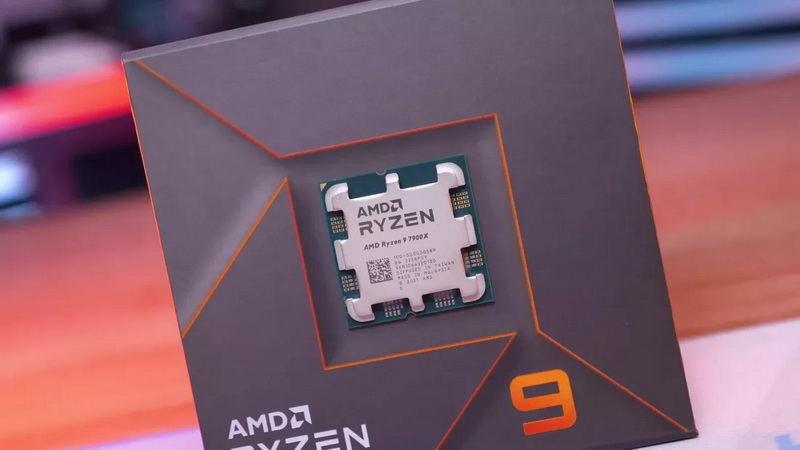

Компания AMD подтвердила наличие серьезной уязвимости под названием EntrySign в своих процессорах, включая новейшие чипы на архитектуре Zen 5. Эта проблема затрагивает широкий спектр устройств — от массовых потребительских Ryzen до серверных процессоров EPYC. В статье мы расскажем, в чем заключается угроза, какие устройства подвержены риску и какие меры принимаются для устранения проблемы.

Что такое уязвимость EntrySign?

Суть проблемы

EntrySign — это уязвимость, которая позволяет злоумышленникам обходить проверку подписи при загрузке микрокода на процессоры AMD. Микрокод — это низкоуровневые исправления, выпускаемые производителями для устранения ошибок или уязвимостей после поставки чипов. Обычно система загружает только те обновления, которые подписаны и одобрены AMD.

Как работает атака?

- Злоумышленник получает доступ к уровню ядра (кольцо 0).

- Использует EntrySign для загрузки неподписанного микрокода.

- Вредоносный код выполняется на уязвимом процессоре.

Какие устройства затронуты?

Потребительские процессоры

Уязвимость затрагивает все поколения процессоров Zen, включая новейшие:

- Ryzen 9000 (Granite Ridge)

- Ryzen AI 300

- Ryzen 9000HX (Fire Range)

Серверные процессоры

Проблема также обнаружена в серверных чипах EPYC:

- EPYC 9005 (Turin)

- Предыдущие поколения EPYC

Какие меры принимаются?

Исправления микрокода

AMD уже выпустила обновление ComboAM5PI 1.2.0.3c AGESA для исправления уязвимости. Пользователям рекомендуется проверить сайт производителя материнской платы на наличие обновлений BIOS.

Состояние серверных решений

«Обновления для новых моделей EPYC (Turin) ожидаются не раньше конца этого месяца.»

Насколько опасна эта уязвимость?

Риски для пользователей

- Низкий риск для обычных пользователей: Злоумышленнику требуются высокие системные привилегии.

- Временный эффект: Вредоносный микрокод стирается после перезагрузки системы.

Угрозы для бизнеса

«Для центров обработки данных и облачной инфраструктуры EntrySign представляет серьезную проблему безопасности.»

AMD и её партнёры активно работают над устранением уязвимости, чтобы минимизировать потенциальные риски для всех категорий пользователей.